“Serveridentität kann nicht überprüft werden”: Ursachen, Risiken und konkrete Lösungen für iOS, E‑Mail & Web

Die Fehlermeldung “Serveridentität kann nicht überprüft werden” taucht besonders häufig auf iPhones und in Mail-Apps auf, aber auch in Browsern und auf Desktopsystemen. Sie ist ein klares Signal: Die TLS/SSL‑Sicherheitsprüfung hat Zweifel an der Echtheit des Servers. In diesem Artikel zeige ich dir klar, wie die Prüfung funktioniert, welche typischen Ursachen dahinterstecken, wie du das Problem sicher löst – und wann du niemals auf “Weiter” oder “Vertrauen” klicken solltest.

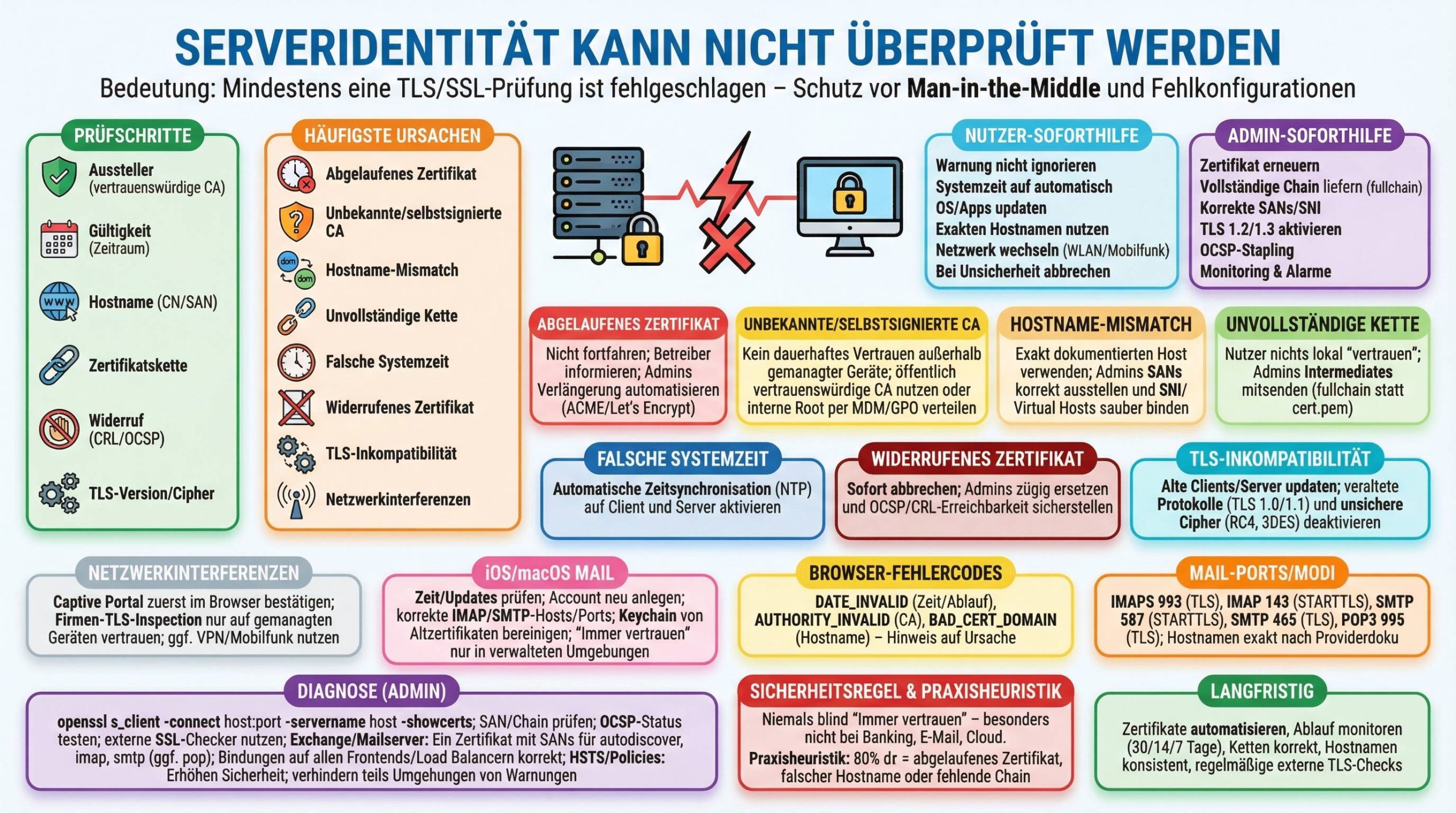

Wie TLS-Zertifikatsprüfung wirklich funktioniert

Wenn du dich mit einer Website oder einem Mailserver verbindest, läuft im Hintergrund ein TLS‑Handshake. Dabei präsentiert der Server ein Zertifikat, das seine Identität belegt. Dein Gerät prüft unter anderem:

- Aussteller: Stammt das Zertifikat von einer vertrauenswürdigen Zertifizierungsstelle (CA)?

- Gültigkeitszeitraum: Ist das Zertifikat aktuell gültig (nicht abgelaufen, nicht “noch nicht gültig”)?

- Hostname: Passt der aufgerufene Name exakt zu den im Zertifikat eingetragenen Namen (CN/SAN)?

- Zertifikatskette: Lässt sich die Kette sauber bis zu einer vertrauten Root‑CA zurückverfolgen (inkl. Zwischenzertifikate)?

- Widerruf: Wurde das Zertifikat gesperrt (CRL/OCSP)?

- Protokollfähigkeit: Unterstützen Client und Server kompatible TLS‑Versionen und Cipher Suites?

Kernaussage: “Serveridentität kann nicht überprüft werden” bedeutet, dass mindestens eine dieser Prüfungen fehlgeschlagen ist. Die Warnung schützt dich aktiv vor Man‑in‑the‑Middle‑Angriffen und Fehlkonfigurationen.

| Prüfschritt | Was wird geprüft? | Typisches Symptom | Konsequenz |

|---|---|---|---|

| Aussteller | CA ist in deinem Trust-Store | “Unbekannter Aussteller” | Warnung, Verbindung unsicher |

| Gültigkeit | Innerhalb “Not Before/Not After” | “Zertifikat abgelaufen” | Abbruch oder harter Warnhinweis |

| Hostname | CN/SAN passt zum Host | “Name stimmt nicht überein” | Identität nicht verifizierbar |

| Kette | Zwischenzertifikate vollständig | “Kette unvollständig” | Kein Vertrauensanker |

| Widerruf | CRL/OCSP meldet Status “good” | “Zertifikat widerrufen” | Strikter Abbruch |

| TLS-Version | Kompatible Protokollversion | Handshake-Fehler | Verbindung scheitert |

Die häufigsten Ursachen – und wie du sie erkennst

1) Abgelaufenes Zertifikat

Erkennung: Datum im Zertifikat liegt in der Vergangenheit, Browser/Mail-App meldet “abgelaufen”.

Hintergrund: Zertifikate haben begrenzte Laufzeiten (heute meist 90 Tage bis 1 Jahr). Nach Ablauf ist die Vertrauenskette gebrochen.

Was tun (Nutzer): Warte nicht ab und klicke nicht auf “Weiter”. Melde das Problem dem Betreiber oder wechsle bei sensiblen Daten zu einem anderen Kanal.

Was tun (Admins): Erneuere und automatisiere die Verlängerung (ACME/Let’s Encrypt), richte Monitoring/Alarme ein.

2) Unbekannte oder selbstsignierte CA

Erkennung: Warnung über “Unbekannten Aussteller” oder “Selbstsigniert”.

Hintergrund: Nur Root‑CAs im Trust‑Store des Geräts gelten automatisch als vertrauenswürdig. Interne CAs funktionieren nur in gemanagten Umgebungen.

Was tun (Nutzer): Keine manuelle dauerhafte Vertrauenssetzung für unbekannte Zertifikate außerhalb deines Unternehmens. Frage beim Support nach.

Was tun (Admins): Für öffentlich erreichbare Dienste immer öffentlich vertrauenswürdige CAs nutzen; für interne Dienste saubere Verteilung der internen Root‑CA per MDM/Group Policy.

3) Hostname-Mismatch (CN/SAN passt nicht)

Erkennung: Du rufst “mail.deinedomain.tld” auf, im Zertifikat steht nur “www.deinedomain.tld” – oder die Subdomain fehlt.

Hintergrund: TLS validiert genau den Hostnamen. Wildcards decken nur eine Ebene ab (*.domain.tld deckt sub.domain.tld ab, aber nicht sub.sub.domain.tld).

Was tun (Nutzer): Verwende exakt den Host, den der Anbieter dokumentiert (z.B. “imap.domain.tld”).

Was tun (Admins): Zertifikat mit korrekten SAN‑Einträgen (Subject Alternative Name) ausstellen, SNI korrekt konfigurieren, Hostnamen vereinheitlichen.

4) Unvollständige Zertifikatskette

Erkennung: Browser/Mail-Client meldet fehlende Zwischenzertifikate, manche Geräte funktionieren, andere nicht.

Hintergrund: Manche Clients haben fehlertolerante Chain‑Building‑Logik, andere verlangen die komplette Chain inklusive Intermediate(s).

Was tun (Nutzer): Nichts lokal “reparieren” – melde es dem Anbieter.

Was tun (Admins): Vollständige Chain ausliefern, nicht nur das Serverzertifikat. Bei Webservern “fullchain.pem” nutzen.

5) Falsche Systemzeit

Erkennung: Uhr deines Geräts geht stark vor/nach. Zertifikate wirken “abgelaufen” oder “noch nicht gültig”.

Was tun (Nutzer): Datum/Uhrzeit auf “Automatisch” stellen, NTP aktivieren, neu verbinden.

Was tun (Admins): Server und Appliances an NTP hängen, Zeitdrift überwachen.

6) Widerrufene Zertifikate (CRL/OCSP)

Erkennung: Meldungen über widerrufenen Status oder sporadische Fehler, wenn OCSP/CRL nicht erreichbar ist.

Hintergrund: Kompromittierte Zertifikate werden gesperrt. Einige Clients prüfen streng, andere “soft-fail”.

Was tun (Nutzer): Bei Widerruf keine Ausnahme akzeptieren – brich ab.

Was tun (Admins): OCSP‑Stapling aktivieren, stabile Erreichbarkeit sicherstellen, bei Kompromittierung sofort erneuern.

7) TLS-Protokoll-Inkompatibilitäten

Erkennung: Ältere Geräte scheitern, moderne Browser funktionieren (oder umgekehrt).

Hintergrund: Veraltete Protokolle (TLS 1.0/1.1) sind deaktiviert, alte Clients unterstützen teils kein TLS 1.2/1.3.

Was tun (Nutzer): Gerät/Betriebssystem/Browser aktualisieren.

Was tun (Admins): TLS 1.2+ bereitstellen, aber die Balance zwischen Sicherheit und Legacy prüfen; Cipher-Suites modernisieren.

8) Netzwerkinterferenzen: Captive Portals, Proxy, TLS-Inspection

Erkennung: Fehler erscheint nur in einem WLAN oder im Firmennetz, auf Mobilfunk funktioniert alles.

Hintergrund: Hotels/Flughäfen erzwingen Captive-Portale. Unternehmen nutzen TLS‑Inspection mit eigenen CAs.

Was tun (Nutzer): Captive-Portal erst im Browser bestätigen; bei Firmen-CAs nur vertrauen, wenn Gerät gemanagt ist.

Was tun (Admins): Saubere Zertifikatsverteilung für TLS‑Inspection; Ausnahmen für sensible Ziele (Banking) definieren.

Plattformen im Überblick: So sieht die Meldung aus – und so löst du sie

| Plattform | Typische Meldung | Kurzlösung für Nutzer | Hinweis |

|---|---|---|---|

| iOS Mail | Serveridentität kann nicht überprüft werden | Zeit prüfen, iOS updaten, Account löschen/neu anlegen, korrekten Host nutzen | “Immer vertrauen” nur in gemanagten Umgebungen |

| macOS Mail | Identität von “…” kann nicht überprüft werden | Keychain prüfen, alte Zertifikate entfernen, Host/Ports korrigieren | Keychain-Zertifikate können Konflikte auslösen |

| Safari | Safari kann die Identität von “…” nicht überprüfen | Details ansehen, nicht fortfahren bei Unklarheit | HSTS kann Umgehung verhindern |

| Chrome | Ihre Verbindung ist nicht privat | “Erweitert” prüfen, Fehlercode notieren (z.B. NET::ERR_CERT_AUTHORITY_INVALID) | Fehlercode verrät Ursache |

| Outlook/Thunderbird | Server verwendet ein ungültiges Zertifikat | Hostname, Port, STARTTLS/SSL prüfen | E‑Mail-Clients sind strikter bei Hostnamen |

iPhone/iPad: Schritt-für-Schritt bei Mail-Problemen

- Datum/Uhrzeit: Einstellungen > Allgemein > Datum & Uhrzeit > Automatisch.

- iOS-Update: Einstellungen > Allgemein > Softwareupdate.

- Account-Einstellungen prüfen: Einstellungen > Mail > Accounts > betroffenen Account öffnen.

- Hostname exakt wie vom Provider dokumentiert (z.B. imap.domain.tld / smtp.domain.tld).

- Ports: IMAPS 993, SMTPS 465 oder SMTP/STARTTLS 587.

- Benutzername meist vollständige E‑Mail‑Adresse.

- Account neu anlegen: Löschen und neu hinzufügen, falls alte Zertifikate/Parameter hängen.

- Vorsicht bei “Details > Vertrauen”: Nur bestätigen, wenn es ein bekannter, verwalteter Unternehmensserver ist.

Sicherheitsregel: Akzeptiere auf dem iPhone niemals dauerhaft Zertifikate, deren Herkunft du nicht sicher kennst. Ein einmal “immer vertraut” gesetztes Zertifikat kann später unbemerkt ausgenutzt werden.

Browser-Seite: Diagnose über Fehlercodes

Moderne Browser geben dir über Fehlercodes präzise Hinweise:

- NET::ERR_CERT_DATE_INVALID – Zertifikat abgelaufen oder Systemzeit falsch.

- NET::ERR_CERT_AUTHORITY_INVALID – Unbekannte/selbstsignierte CA.

- SSL_ERROR_BAD_CERT_DOMAIN (Firefox) – Hostname passt nicht.

E‑Mail-spezifische Stolperfallen: IMAP, POP3, SMTP richtig konfigurieren

Gerade bei E‑Mail-Konten führt eine kleine Abweichung beim Hostnamen oder Port schnell zur Warnung “serveridentität kann nicht überprüft werden”. Achte auf diese Punkte:

| Dienst | Port | TLS-Modus | Empfohlener Hostname | Hinweis |

|---|---|---|---|---|

| IMAP | 993 | Implicit TLS | imap.deinedomain.tld | Kein STARTTLS auf 993 |

| IMAP (alt) | 143 | STARTTLS | imap.deinedomain.tld | Erst Klartext-Handshake, dann TLS |

| SMTP Submission | 587 | STARTTLS | smtp.deinedomain.tld | Standard für Mail-Clients |

| SMTP (alt) | 465 | Implicit TLS | smtp.deinedomain.tld | Historisch, heute wieder gebräuchlich |

| POP3 | 995 | Implicit TLS | pop.deinedomain.tld | POP3 ist veraltet, IMAP bevorzugen |

Wichtig: Der im Zertifikat eingetragene Name muss exakt zum Host passen, den dein Client verwendet. “mail.deinedomain.tld” ist nicht automatisch identisch mit “imap.deinedomain.tld”. Nutze den vom Provider dokumentierten Host.

Diagnose wie ein Profi: So findest du die echte Ursache

Wenn du die Ursache präzise ermitteln willst (oder als Admin die Serverseite prüfst), helfen dir diese Schritte:

1) Zertifikat und Kette prüfen

openssl s_client -connect example.com:443 -servername example.com -showcerts

- -servername setzt SNI (wichtig bei mehreren Virtual Hosts).

- Prüfe Aussteller, CN/SAN, Gültigkeit, Kette.

2) Hostname-Matching prüfen

echo | openssl s_client -connect imap.example.com:993 -servername imap.example.com 2>/dev/null \

| openssl x509 -noout -text | grep -A1 "Subject Alternative Name"

Suche im SAN‑Feld nach der genutzten Subdomain. Fehlt sie, ist das der Grund der Warnung.

3) OCSP-Status

echo | openssl s_client -connect example.com:443 -status 2>/dev/null | grep -A20 OCSP

So siehst du, ob der Server OCSP‑Stapling anbietet und welchen Status das Zertifikat hat.

4) Online-Checks

Nutze etablierte SSL‑Tester, um Kette, Protokolle, Cipher und Ablaufdaten zu validieren. Das ist besonders hilfreich, wenn das Problem nur bei bestimmten Clients auftritt.

Server- und Admin-Perspektive: Konfigurationen, die Ärger vermeiden

Saubere Zertifikatskette ausliefern

- Bei Webservern “fullchain” statt “cert.pem” verwenden.

- Alle Zwischenzertifikate in der richtigen Reihenfolge mitsenden.

Richtige Hostnamen und SNI

In Nginx z.B.:

server {

listen 443 ssl http2;

server_name app.example.com;

ssl_certificate /etc/ssl/certs/app-fullchain.pem;

ssl_certificate_key /etc/ssl/private/app.key;

}

Stimmen server_name und Zertifikats-SAN nicht überein, erscheint die Meldung “Serveridentität kann nicht überprüft werden”.

Exchange/Mailserver

- Ein Zertifikat mit SANs für Autodiscover, SMTP, IMAP, POP (z.B. autodiscover.domain.tld, imap.domain.tld, smtp.domain.tld).

- Für jede veröffentlichte Schnittstelle die korrekte TLS‑Bindung konfigurieren.

Protokolle und Cipher

- TLS 1.2 und 1.3 aktivieren; TLS 1.0/1.1 deaktivieren.

- Unsichere Cipher (RC4, 3DES) vermeiden; PFS‑fähige Cipher bevorzugen.

Automatisierung und Monitoring

- ACME/Let’s Encrypt oder CA‑APIs für automatischen Zertifikatswechsel.

- Warnungen 30, 14 und 7 Tage vor Ablauf.

- Regelmäßige externe Checks aus verschiedenen Netzen.

Wenn das Problem nur in einem bestimmten Netzwerk auftritt

Tritt “serveridentität kann nicht überprüft werden” nur in einem WLAN oder im Firmennetz auf, prüfe Folgendes:

- Captive Portal: Öffne irgendeine http‑Seite (kein https), um auf die Login-Seite zu kommen. Danach erneut verbinden.

- Unternehmens‑TLS‑Inspection: Hier schaltet ein Proxy seine eigene CA dazwischen. Auf privaten Geräten solltest du diese CA nicht installieren.

- DNS‑Manipulation/Filter: Alternative Resolver (z.B. DNS‑Apps, VPN) testen.

- Firewall/SSL‑Offloading: Load Balancer könnte ein anderes Zertifikat ausliefern als dein Origin‑Server.

Risiko‑Matrix: Ursache, Gefahr und empfohlene Aktion

| Ursache | Risiko | Empfehlung |

|---|---|---|

| Abgelaufenes Zertifikat | Daten abgreifbar bei aktiver MITM‑Attacke | Nicht fortfahren, Betreiber informieren |

| Unbekannte/selbstsignierte CA | Hohes MITM‑Risiko | Kein dauerhaftes Vertrauen setzen |

| Hostname-Mismatch | Fehlgeleitete Verbindung möglich | Richtigen Host verwenden, Admin kontaktieren |

| Kette unvollständig | Je nach Client keine verschlüsselte Vertrauenskette | Admin muss Chain korrigieren |

| Widerrufenes Zertifikat | Akute Kompromittierungsgefahr | Sofort abbrechen |

| TLS-Inkompatibel | Kein direkter Angriff, aber keine sichere Verbindung | Update Client/Server |

| Falsche Systemzeit | Fehlalarme, echte Risiken werden überdeckt | Uhr automatisch synchronisieren |

Best Practices – kurz und wirksam

Für Nutzer

- Niemals blind bestätigen: Kein “Immer vertrauen” bei unbekannten Zertifikaten.

- System aktuell halten: Updates beheben TLS‑/CA‑Änderungen.

- Exakte Hostnamen verwenden: Nutze die vom Anbieter dokumentierten Servernamen.

- Netzwerk wechseln: Teste Mobilfunk vs. WLAN, um Netzwerkprobleme einzugrenzen.

- Sensiblen Kontext beachten: Banking, E‑Mail, Cloud – bei Warnungen abbrechen.

Für Admins

- Zertifikatsmanagement automatisieren und rechtzeitig erneuern.

- SANs vollständig und Hostnamen konsistent halten.

- Vollständige Ketten ausliefern, OCSP‑Stapling aktivieren.

- TLS 1.2/1.3, sichere Cipher, HSTS für Web – mit Bedacht.

- Monitoring: Externe SSL‑Checks, Ablaufwarnungen, Chain‑Validierung.

Sicherheitsrealität: Warum die Warnung so wichtig ist

Die Meldung “serveridentität kann nicht überprüft werden” schützt dich vor echten Angriffen. Ein Angreifer in einem offenen WLAN oder auf einem kompromittierten Router kann versuchen, dich auf einen Zwischenserver zu lenken, der ein falsches Zertifikat präsentiert. Ohne Prüfung würdest du unbemerkt Daten preisgeben. Moderne Ökosysteme und Regularien (z.B. eIDAS in der EU) sorgen dafür, dass vertrauenswürdige CAs strengen Kontrollen unterliegen. Diese Warnung ist daher kein “Fehler”, sondern ein essenzieller Sicherheitsgurt. Nutze ihn.

Fazit

Die Warnung “Serveridentität kann nicht überprüft werden” ist ein deutliches Zeichen für Probleme mit Zertifikaten, Hostnamen, Ketten, Widerrufen, Zeit oder Protokollen. Auf Nutzerseite löst du viele Fälle durch korrekte Hostnamen, aktuelle Systeme, geprüfte Netzwerke und eine klare Regel: Niemals vorschnell vertrauen. Auf Admin‑Seite sichern Automatisierung, vollständige Zertifikatsketten, saubere SAN‑Konfiguration, moderne TLS‑Settings und konsequentes Monitoring den Betrieb ab. Wenn du die Prüfschritte und Ursachen verstehst, kannst du die Fehlermeldung nicht nur “beseitigen”, sondern ihre eigentliche Aufgabe – deine Sicherheit – bewusst nutzen.

FAQ

Ist es sicher, die Warnung einfach zu ignorieren?

Nein. Diese Warnung signalisiert, dass die Identität des Servers nicht belegt ist. Klicke nur weiter, wenn du in einer verwalteten Umgebung bist und das Zertifikat eindeutig kennst.

Warum erscheint die Meldung oft auf dem iPhone in der Mail-App?

Mail-Apps sind bei Hostnamen und Ketten streng. Bereits kleine Abweichungen bei IMAP/SMTP‑Host, Ports oder fehlenden Zwischenzertifikaten führen zur Meldung.

Wie prüfe ich schnell, ob nur die Systemzeit falsch ist?

Aktiviere “Automatisch einstellen” für Datum/Uhrzeit und starte die App neu. Wenn die Meldung verschwindet, war es sehr wahrscheinlich ein Zeitproblem.

Selbstsigniertes Zertifikat im Heimnetz – kann ich das erlauben?

Im privaten Netz ist das ein Risiko. Besser: Nutze eine kostenlose, öffentlich vertrauenswürdige CA. Nur in streng gemanagten Umgebungen ist eine interne CA sinnvoll – mit sauber verteilter Root‑CA.

Die Meldung tritt nur im Hotel-WLAN auf. Was tun?

Vermutlich Captive-Portal. Öffne eine http‑Seite, akzeptiere die Bedingungen, versuche es dann erneut. Wenn die Warnung bleibt, nutze Mobilfunk oder ein VPN.

Warum funktioniert es im Browser, aber nicht in der Mail-App?

E‑Mail-Clients prüfen Hostnamen und Ketten oft strenger. Eventuell ist der Webserver richtig konfiguriert, der IMAP/SMTP‑Dienst aber mit einem anderen oder unvollständigen Zertifikat.

Ich betreibe Exchange. Welches Zertifikat brauche ich?

Ein Zertifikat mit allen relevanten SANs (z.B. autodiscover.domain.tld, smtp.domain.tld, imap.domain.tld). Binde es auf allen Protokollen und Frontends, inkl. Load Balancer, richtig ein.

Was bedeutet OCSP/CRL genau?

Damit prüfen Clients, ob ein Zertifikat widerrufen wurde. Bei “revoked” niemals weiter verbinden. Aktiviere als Admin OCSP‑Stapling und sorge für Erreichbarkeit der Statusserver.

Hilft es, “Immer vertrauen” zu wählen, um die Meldung loszuwerden?

Technisch ja, sicherheitstechnisch nein. Du hebelst damit die Schutzfunktion aus. Mache das nur in einer kontrollierten, internen Umgebung mit bekannter CA.

Welche TLS-Versionen sollte ich als Admin anbieten?

Aktuell TLS 1.2 und 1.3. TLS 1.0/1.1 sind obsolet. Achte außerdem auf moderne Cipher-Suites und deaktivierte Altlasten.

Kann ein CDN oder Load Balancer der Grund sein?

Ja. Häufig wird dort ein anderes Zertifikat präsentiert als am Origin, oder Zwischenzertifikate fehlen. Prüfe die TLS‑Konfiguration an jedem Hop.

Wie vermeide ich das Problem langfristig?

Automatisiere Zertifikatserneuerungen, überwache Ablaufdaten, liefere vollständige Ketten, halte Hostnamen konsistent, und teste regelmäßig mit externen SSL‑Checks.

Kommentar abschicken